近日,最初在乌克兰爆发的、会通过破坏MBR使系统不能正常运作的勒索软件又多了一种新的传播途径[1]——

通过劫持并篡改软件的更新包来是目标主机被感染

且木马是『被植入』更新包,而非『替换』更新包,故该更新包能正常使用,但木马却已感染主机.

厂商的不作为,体现在其有多种方法防止更新包被篡改,或是防止被篡改的更新包被执行.比如:

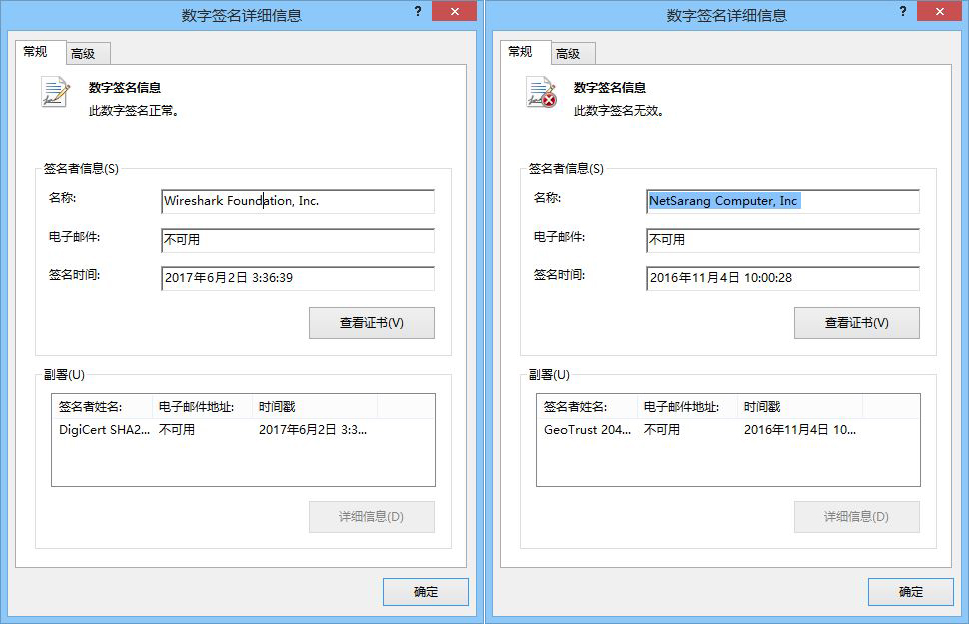

- 检验数字签名是否有效

- 通过安全信道(SSL等)获取更新包的哈希值,并校验

- 通过安全信道(SSL等)获取更新包

- 方案1的弊端是数字签名证书对于个人开发者过于昂贵[2]

- 方案3的弊端是对建立(开源软件)镜像造成麻烦

而厂商只要采取上述方案中的任意一种或几种,就能防止勒索软件通过自己的应用程序传播.

题外话:用户的安全意识薄弱体现在哪呢?

- 大多正规软件的安装程序,都被数字签名过。安装时弹出的UAC提示,其中『已验证的开发者』一栏会提到签名信息;而被篡改过的应用程序,则会提示『发布者:未知』

属性-数字签名这一选项卡中,也可以查看数字签名的有效性,被篡改的文件会显示为无效。

而信安研究人员的结论也证实了这一点[1],被篡改的百度云安装包没有有效的数字签名信息,而未被篡改的版本则有.

即便一般用户不会使用方法2查看数字签名信息,那么UAC提示中的『发布者:未知』也应该引起他们的警惕吧……

[1].全国多省爆发大规模软件升级劫持攻击|E安全

[2].我在曾经购买过SSL证书的网站上查询代码签名证书的价格,为70-592美金/年不等